En una publicación del blog el usuario marcoramilli comenta acerca de las vulnerabilidades que él considera fueron relevantes indica lo siguiente:

“Los intermediarios de acceso inicial (IAB) siguen siendo la principal forma que utilizan los ciberdelincuentes para acceder a su próximo objetivo, pero en 2022, como nunca, he visto un aumento de las vulnerabilidades explotadas utilizadas por los actores de amenazas como vector inicial o vector de escalada. Este comportamiento pone de manifiesto el surgimiento de un nuevo conjunto de habilidades que pertenecen a actores específicos: la explotación de vulnerabilidades expuestas. Si te preguntas qué son estas vulnerabilidades o si quieres saber cuáles son las vulnerabilidades explotadas más importantes en 2022, te las resumo en este último post del año”.

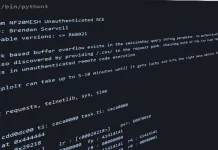

Vulnerabilidades explotadas

La primera vulnerabilidad explotada es sin duda Follina (CVE-2022-30190). Microsoft Windows Support Diagnostic Tool (ms-msdt) en mayo contenía una vulnerabilidad de ejecución remota de código de día cero. El día cero parece haber sido explotado activamente desde al menos principios de abril de 2022 por grupos APT chinos (TA413), pero más tarde ha sido ampliamente utilizado por muchos diferentes grupos patrocinados por el estado como APT28 (Rusia) también.

Microsoft Office Bug (CVE-2017-11882) parece ser una historia de “nunca acabar”. Se trata de un fallo de corrupción de memoria en el editor de ecuaciones de Microsoft Office que permite la ejecución remota de código en dispositivos vulnerables. Hoy en día sigue siendo ampliamente utilizado por muchos ciberdelincuentes para inocular la primera etapa de los droppers. La investigación conjunta del Departamento de Seguridad Nacional, el FBI y el Gobierno de EE.UU. sitúa a CVE-2017-11882 en la lista de fallos más utilizados por los actores de amenazas avanzadas en sus operaciones maliciosas. Según el informe, ciberdelincuentes chinos, norcoreanos y rusos están aprovechando continuamente el fallo de Microsoft Office desde al menos 2016.

Log4Shell (CVE-2021-44228) sigue siendo una de las vulnerabilidades más “increíbles” descubiertas en 2021. Desapercibida hasta 2013, era una vulnerabilidad de día cero en Log4j, un popular marco de registro de Java, que implicaba la ejecución de código arbitrario. En 2022 una de las vulnerabilidades más explotadas utilizada por muchos actores de amenazas conocidos y desconocidos (rif AQUÍ). Los actores de amenazas estatales chinos e iraníes también explotaban Log4Shell. El actor de amenazas iraní, DEV-0270, y el actor de amenazas chino, APT10, estuvieron entre los primeros en explotar agresivamente Log4Shell. Mandiant observó actividades de reconocimiento vinculadas a APT10 y DEV-0270 que atacaron con éxito a varias empresas estadounidenses mediante el despliegue de ransomware durante esos años.

ProxyNotShell (CVE-2022-41082) afecta a Microsoft Exchange Server 2013, 2016 y 2019 y permite a los atacantes escalar privilegios para ejecutar PowerShell en el contexto del sistema y obtener la ejecución de código arbitrario o remoto en servidores comprometidos. Esta vulnerabilidad ha sido mayormente observada durante la última mitad del año y sigue siendo mayormente (ab)utilizada por grupos de Ransomware.

F5 BIG-IP (CVE-2022-1388) permite a un atacante no autenticado con acceso de red al sistema BIG-IP a través del puerto de gestión y/o direcciones IP propias ejecutar comandos arbitrarios del sistema, crear o eliminar archivos o deshabilitar servicios. Según CISA (AQUÍ) explotado por múltiples APTs patrocinados por el Estado.

Chrome de día cero (CVE-2022-0609) es un nuevo uso después de la vulnerabilidad libre. Permite a un atacante remoto explotar potencialmente la corrupción de la pila a través de una página HTML manipulada. El 10 de febrero, Threat Analysis Group (TAG de Google) descubrió dos grupos distintos de atacantes respaldados por el gobierno norcoreano que explotaban una vulnerabilidad de ejecución remota de código en Chrome, CVE-2022-0609. La actividad de estos grupos ha sido rastreada públicamente como Operación Dream Job y Operación AppleJeus.

Spring4Shell (CVE-2022-1388) es una vulnerabilidad crítica en Spring Framework, que surgió a finales de marzo de 2022. Dado que el 60% de los desarrolladores utilizan Spring para sus aplicaciones Java, muchas aplicaciones están potencialmente afectadas. Con una calificación CVSS crítica de 9,8, Spring4Shell deja a los sistemas afectados vulnerables a la ejecución remota de código (RCE). Durante 2022 se le ha visto armarse de la botnet Mirai y propagarse por la carpeta /tmp/ de forma muy radical.

Atlassian Confluence (CVE-2022-26134) permite una inyección OGNL que permitiría a un atacante no autenticado ejecutar código arbitrario en una instancia de Confluence Server o Data Center. Según Aquasec (AQUÍ) ha sido utilizado para desplegar backdoors, cryptominers y Tsunami Malware por un actor de amenazas desconocido llamado 8220 gang.

Fuente: marcoramilli.com