Un malware para Linux desconocido hasta ahora ha estado aprovechando 30 vulnerabilidades en múltiples plugins y temas de WordPress obsoletos para inyectar JavaScript malicioso.

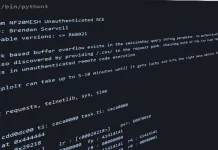

Según un informe del proveedor de antivirus Dr. Web, el malware se dirige tanto a sistemas Linux de 32 bits como de 64 bits y ofrece a su operador capacidades de mando remoto.

La principal funcionalidad del troyano consiste en piratear sitios de WordPress mediante un conjunto de exploits codificados que se ejecutan sucesivamente, hasta que uno de ellos funciona.

Los plugins y temas seleccionados son los siguientes:

WP Live Chat Support Plugin

WordPress – Yuzo Related Posts

Yellow Pencil Visual Theme Customizer Plugin

Easysmtp

WP GDPR Compliance Plugin

Newspaper Theme on WordPress Access Control (CVE-2016-10972)

Thim Core

Google Code Inserter

Total Donations Plugin

Post Custom Templates Lite

WP Quick Booking Manager

Faceboor Live Chat by Zotabox

Blog Designer WordPress Plugin

WordPress Ultimate FAQ (CVE-2019-17232 and CVE-2019-17233)

WP-Matomo Integration (WP-Piwik)

WordPress ND Shortcodes For Visual Composer

WP Live Chat

Coming Soon Page and Maintenance Mode

Hybrid

Si el sitio web objetivo ejecuta una versión obsoleta y vulnerable de cualquiera de las anteriores, el malware obtiene automáticamente JavaScript malicioso de su servidor de comando y control (C2) e inyecta el script en el sitio web.

Las páginas infectadas actúan como redireccionadores a una ubicación elegida por el atacante, por lo que el esquema funciona mejor en sitios abandonados.

Estas redirecciones pueden servir en campañas de phishing, distribución de malware y malvertising para ayudar a evadir la detección y el bloqueo. Dicho esto, los operadores del auto-inyector podrían estar vendiendo sus servicios a otros ciberdelincuentes.

Una versión actualizada de la carga útil que Dr. Web observó en la naturaleza también se dirige a los siguientes complementos de WordPress:

Brizy WordPress Plugin

FV Flowplayer Video Player

WooCommerce

WordPress Coming Soon Page

WordPress theme OneTone

Simple Fields WordPress Plugin

WordPress Delucks SEO plugin

Poll, Survey, Form & Quiz Maker by OpinionStage

Social Metrics Tracker

WPeMatico RSS Feed Fetcher

Rich Reviews plugin

Los nuevos complementos atacados por la nueva variante indican que el desarrollo de la puerta trasera está activo en este momento.

Dr. Web también menciona que ambas variantes contienen funcionalidades que actualmente están inactivas, lo que permitiría realizar ataques de fuerza bruta contra cuentas de administradores de sitios web.

La defensa contra esta amenaza requiere que los administradores de sitios web WordPress actualicen a la última versión disponible los temas y plugins que se ejecutan en el sitio y sustituyan los que ya no se desarrollan por alternativas que estén soportadas.

El uso de contraseñas seguras y la activación del mecanismo de autenticación de dos factores deberían garantizar la protección contra los ataques de fuerza bruta.

Fuente: bleepingcomputer.com