La marca CyberArk ha emitido un boletín de seguridad en donde informan sobre nuevas vulnerabilidades junto con información de mitigación de las mismas, a continuación, los detalles.

Los mantenedores del paquete Ruby de Rack utilizado por Conjur Enterprise han publicado el siguiente identificador de vulnerabilidad CVE-2022-30123 correspondiente a una posible ejecución remota de código a través de una vulnerabilidad de escape de shell en el paquete Rack.

Los mantenedores del paquete Ruby de Rack utilizado por Conjur Enterprise han publicado CVE-2022-30123 para una posible ejecución remota de código a través de una vulnerabilidad de escape de shell en el paquete Rack.

Software afectado

Conjur Enterprise: todas las versiones anteriores a la 12.7

Explicación detallada

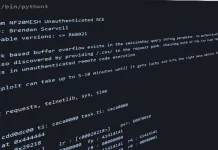

El 5 de diciembre de 2022, los mantenedores de Rack publicaron CVE-2022-30123. Este CVE establece: “Existe una vulnerabilidad de inyección de secuencia en Rack<2.0.9.1, <2.1.4.1 y <2.2.3.1 que podría permitir un posible escape de shell en los componentes Lint y CommonLogger de Rack”. Conjur Enterprise usa el componente Rack CommonLogger y, por lo tanto, es probable que sea vulnerable a este mismo CVE.

Recomendaciones

Se recomienda encarecidamente a todos los clientes que utilicen versiones de Conjur Enterprise anteriores a la v12.7 que actualicen sus líderes, suplentes y seguidores de Conjur a la última versión de Conjur Enterprise lo antes posible. Conjur Enterprise 12.7 es la última versión disponible públicamente y no es vulnerable a este problema. Los clientes que utilicen las versiones 12.5 y 12.6 de Conjur Enterprise pueden aplicar alternativamente el parche disponible aplicable a su versión respectiva (versiones parcheadas 12.5.2 o 12.6.1). Además, para garantizar una instalación segura de Conjur, recomendamos a los clientes rotar sus valores secretos . También se recomienda a los clientes que auditen las configuraciones de la plataforma de orquestación y el host de su contenedor.

Fuente: cyberark-customers.force.com