Se ha utilizado un controlador de Windows firmado en ataques a bancos en países de habla francesa, probablemente por parte de un actor de amenazas que robó más de $11 millones de varios bancos.

La actividad y los objetivos se ajustan al perfil de los ciberdelincuentesOPERA1ER a los que se les han atribuido al menos 35 ataques exitosos entre 2018 y 2020.

Se cree que la pandilla tiene miembros de habla francesa y opera desde África, apuntando a organizaciones en la región, aunque también atacan empresas en Argentina, Paraguay y Bangladesh.

Los TTP de Bluebottle apuntan a OPERA1ER

En un informe de hoy, los investigadores de Symantec, una división de Broadcom Software, revelan detalles sobre la actividad de un grupo de ciberdelincuentes que rastrean como Bluebottle que comparte similitudes significativas con las tácticas, técnicas y procedimientos (TTP) de la pandilla OPERA1ER.

Las campañas de OPERA1ER han sido documentadas por la empresa de ciberseguridad Group-IB en un extenso informe publicado a principios de noviembre de 2022, donde los investigadores notan la falta de malware personalizado y el uso extensivo de herramientas fácilmente disponibles (código abierto, productos básicos, marcos).

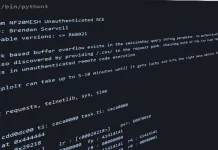

El informe de Symantec agrega algunos detalles técnicos, como el uso de la herramienta GuLoader para cargar malware y un controlador firmado (modo kernel) que ayuda al atacante a eliminar los procesos de los productos de seguridad que se ejecutan en la red de la víctima.

Los investigadores dicen que el malware tenía dos componentes, “una DLL de control que lee una lista de procesos de un tercer archivo y un controlador ‘ayudante’ firmado controlado por el primer controlador y utilizado para finalizar los procesos en la lista”.

Parece que el controlador malicioso firmado ha sido utilizado por varios grupos de ciberdelincuentes para desactivar la defensa. Mandiant y Sophos lo informaron a mediados de diciembre en una lista que incluía controladores en modo kernel verificados con firmas Authenticode del Programa de desarrollo de hardware de Windows de Microsoft.

Mandiant rastrea al controlador como POORTRY, y dice que el primer indicio fue en junio de 2022 y que se usó con una combinación de certificados, algunos de ellos robados y populares entre los ciberdelincuentes.

La versión que encontraron los investigadores de Symantec, aunque el mismo controlador, estaba firmada con un certificado digital de la empresa china Zhuhai Liancheng Technology Co., Ltd.

Esto demuestra que los ciberdelincuentes tienen proveedores que pueden proporcionar firmas legítimas de entidades confiables para que sus herramientas maliciosas puedan pasar los mecanismos de verificación y evitar la detección.

Los investigadores señalan que el mismo controlador se usó en una actividad sospechosa de conducir a un ataque de ransomware contra una entidad sin fines de lucro en Canadá.

Symantec dice que la actividad de Bluebottle que vieron fue tan reciente como julio de 2022 y se extendió hasta septiembre. Sin embargo, es posible que parte de esto haya comenzado unos meses antes, en mayo.

Los ataques recientes también muestran algunos TTP nuevos, que incluyen el uso de GuLoader en las etapas iniciales del ataque. Además, los investigadores vieron indicios de que el actor de amenazas usó imágenes de disco ISO como vector de infección inicial en el phishing de lanza con temas laborales.

“Sin embargo, el malware relacionado con el trabajo en julio se observó en rutas que sugerían que se había montado como CD-ROM. Esto podría indicar que se insertó un disco genuino, pero también podría ser que se entregó y montó un archivo ISO malicioso a las víctimas”. Symantec.

Los investigadores de Symantec analizaron los ataques de Bluebottle contra tres instituciones financieras diferentes en países africanos. En uno de ellos, el actor de amenazas se basó en múltiples herramientas y utilidades de doble uso ya disponibles en el sistema:

Quser para el descubrimiento de usuarios

Ping para comprobar la conectividad a Internet

Ngrok para túneles de red

Net localgroup /add para agregar usuarios

Cliente VPN de Fortinet: probablemente para un canal de acceso secundario

Xcopy para copiar archivos de contenedor RDP

Netsh para abrir el puerto 3389 en el firewall

La herramienta Autoupdatebat ‘Instalador y actualizador automático de RDP Wrapper’ para habilitar múltiples sesiones RDP simultáneas en un sistema

Privilegios de SC para modificar los permisos del agente SSH: esto podría haber sido una manipulación para el robo de claves o la instalación de otro canal

Aunque la última actividad en la red de la víctima se vio en septiembre, los investigadores dicen que la herramienta de tunelización Ngrok estuvo presente hasta noviembre, lo que respalda el hallazgo de Group-IB sobre los ciberdelincuentesOPERA1ER sentados en las redes comprometidas durante largos períodos (entre tres y doce meses).

Bluebottle también usó herramientas maliciosas como GuLoader, Mimikatz para extraer contraseñas de la memoria, Reveal Keylogger para registrar las pulsaciones de teclas y el troyano de acceso remoto Netwire.

El actor de amenazas comenzó la actividad de movimiento lateral manual unas tres semanas después del compromiso inicial, utilizando un símbolo del sistema y PsExec.

Si bien el análisis de los ataques y las herramientas utilizadas sugieren que OPERA1ER y Bluebottle son el mismo grupo, Symantec no puede confirmar que la actividad que vieron tuvo el mismo éxito de monetización que el informado por Group-IB.

Fuente: bleepingcomputer.com