El fallo CVE-2022-47966 es una vulnerabilidad de ejecución remota de código no autenticada que afecta a múltiples productos Zoho con SAML SSO habilitado en la configuración de ManageEngine. El problema también afecta a los productos que tenían la función habilitada en el pasado.

La causa raíz del problema es que los productos ManageEngine utilizan una dependencia de terceros obsoleta, Apache Santuario.

“Esta vulnerabilidad permite a un adversario no autenticado ejecutar código arbitrario cuando se cumplen los criterios SAML SSO mencionados”, dice el aviso.

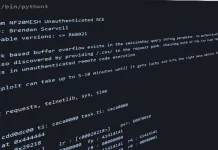

Los investigadores de Horizon3 Attack Team anunciaron la semana pasada el desarrollo de un código de explotación PoC que planean publicar en breve junto con los detalles técnicos del fallo.

Se insta a los usuarios de Zoho ManageEngine a corregir sus instalaciones de inmediato, antes de la liberación del código de explotación (PoC) que podría ser explotado por los actores de amenazas.

“Hemos reproducido con éxito este exploit y nos gustaría proporcionar información adicional sobre la vulnerabilidad para que los usuarios puedan empezar a determinar si han sido comprometidos”, se lee en un post publicado por los expertos. “En este post discutimos las entradas de registro presentes en:

ManageEngine ServiceDesk Plus 14003

ManageEngine Endpoint Central 10.1.2228.10″.

Los investigadores también proporcionarán Indicadores de Compromiso (IOC) que se pueden utilizar para determinar los productos vulnerables. Un atacante puede explotar esta vulnerabilidad utilizando una solicitud SAML crafteada con una firma no válida.

“La vulnerabilidad es fácil de explotar y un buen candidato para que los atacantes “spray and pray” a través de Internet. Esta vulnerabilidad permite la ejecución remota de código como NT AUTHORITY\SYSTEM, esencialmente dando a un atacante el control completo sobre el sistema”, continúa el post.

Los expertos explicaron que los actores de amenazas con privilegios elevados podrían activar el fallo para robar credenciales y utilizarlas para realizar movimientos laterales.

Utilizando Shodan, los investigadores de Horizon3 encontraron más de mil instancias de productos ManageEngine expuestos a Internet con SAML actualmente habilitado. Los expertos señalaron que las organizaciones que utilizan SAML en primer lugar son a menudo grandes empresas que son objetivos de mayor valor para los actores de amenazas.

“ManageEngine lanzó parches para todos los productos afectados a finales de octubre de 2022. Esperamos que algunos clientes de ManageEngine ya hayan parcheado, pero dado lo lentos que pueden ser los ciclos de parches empresariales, esperamos que haya muchos que aún no lo hayan hecho”, concluye el post. “Animamos a todos los usuarios de ManageEngine a prestar atención al aviso de ManageEngine y parchear inmediatamente”.

Fuente: securityaffairs.com