El actor de amenazas conocido como BackdoorDiplomacy ha sido vinculado a una nueva oleada de ataques dirigidos a entidades gubernamentales iraníes entre julio y finales de diciembre de 2022.

La Unidad 42 de Palo Alto Networks, que está rastreando la actividad bajo el nombre de Playful Taurus (Tauro juguetón), dijo que observó que los dominios gubernamentales intentaban conectarse a una infraestructura de malware previamente identificada como asociada al adversario.

También conocido por los nombres APT15, KeChang, NICKEL y Vixen Panda, el grupo APT chino tiene un historial de campañas de ciberespionaje dirigidas a entidades gubernamentales y diplomáticas de Norteamérica, Sudamérica, África y Oriente Medio al menos desde 2010.

La empresa eslovaca de ciberseguridad ESET desveló en junio de 2021 las intrusiones montadas por el equipo de ciberdelincuentes contra entidades diplomáticas y empresas de telecomunicaciones de África y Oriente Próximo mediante un implante personalizado conocido como Turian.

Más tarde, en diciembre de 2021, Microsoft anunció la incautación de 42 dominios operados por el grupo en sus ataques contra 29 países, al tiempo que señalaba su uso de exploits contra sistemas sin parches para comprometer aplicaciones web orientadas a Internet, como Microsoft Exchange y SharePoint.

Recientemente se atribuyó a este actor de amenazas un ataque contra una empresa de telecomunicaciones no identificada de Oriente Próximo utilizando Quarian, un predecesor de Turian que permite un punto de acceso remoto a las redes objetivo.

Turian “sigue desarrollándose activamente y creemos que es utilizado exclusivamente por los actores de Playful Taurus”, afirma Unit 42 en un informe compartido con The Hacker News, en el que añade que ha descubierto nuevas variantes de la puerta trasera utilizadas en ataques dirigidos contra Irán.

La empresa de ciberseguridad señaló además que había observado que cuatro organizaciones iraníes diferentes, entre ellas el Ministerio de Asuntos Exteriores y la Organización de Recursos Naturales, se comunicaban con un servidor conocido de mando y control (C2) atribuido al grupo.

“La naturaleza diaria de estas conexiones a la infraestructura controlada por Playful Taurus sugiere un probable compromiso de estas redes”, dijo.

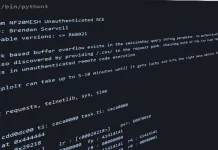

Las nuevas versiones de la puerta trasera Turian presentan una ofuscación adicional, así como un algoritmo de descifrado actualizado utilizado para extraer los servidores C2. Sin embargo, el malware en sí es genérico en el sentido de que ofrece funciones básicas para actualizar el servidor C2 al que conectarse, ejecutar comandos y generar shells inversos.

Se dice que el interés de BackdoorDiplomacy por atacar a Irán tiene una extensión geopolítica, ya que se produce en el contexto de un acuerdo de cooperación global de 25 años firmado entre China e Irán para fomentar la cooperación económica, militar y de seguridad.

“Los Taurus juguetones siguen evolucionando sus tácticas y su utillaje”, afirman los investigadores. “Las recientes actualizaciones de la puerta trasera Turian y la nueva infraestructura C2 sugieren que estos actores siguen viendo el éxito durante sus campañas de ciberespionaje.”

IOC’s

152.32.181[.]16

158.247.222[.]6

vpnkerio[.]com

update.delldrivers[.]in

scm.oracleapps[.]org

update.adboeonline[.]net

mail.indiarailways[.]net

Playful Taurus Certificate SHA-1

cfd9884511f2b5171c00570da837c31094e2ec72

1cf1985aec3dd1f7040d8e9913d9286a52243aca

Turian Sample SHA-256

67c911510e257b341be77bc2a88cedc99ace2af852f7825d9710016619875e80

8549c5bafbfad6c7127f9954d0e954f9550d9730ec2e06d6918c050bf3cb19c3

5bb99755924ccb6882fc0bdedb07a482313daeaaa449272dc291566cd1208ed5

ad22f4731ab228a8b63510a3ab6c1de5760182a7fe9ff98a8e9919b0cf100c58

6828b5ec8111e69a0174ec14a2563df151559c3e9247ef55aeaaf8c11ef88bfa

Fuente: thehackernews.com