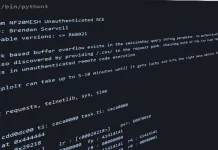

Ya está disponible el código exploit de prueba de concepto para una vulnerabilidad de ejecución remota de código (RCE) en múltiples productos Zoho ManageEngine. Esta falla RCE de pre-autenticación es rastreada como CVE-2022-47966 y se deriva del uso de una versión obsoleta y vulnerable de la biblioteca Apache Santuario. Los actores de amenazas no autenticados pueden ejecutar código arbitrario en instancias de ManageEngine después de una explotación exitosa si el inicio de sesión único (SSO) basado en SAML está o estuvo habilitado al menos una vez antes del ataque. El software vulnerable incluye casi todos los productos Los investigadores de seguridad de Horizon3 han publicado hoy una prueba de concepto (PoC) y un análisis técnico de la vulnerabilidad, después de que el jueves advirtieran de que a finales de esta semana estaría disponible una PoC de CVE-2022-47966. “La vulnerabilidad permite a un atacante obtener la ejecución remota de código mediante la emisión de una solicitud HTTP POST que contenga una respuesta SAML maliciosa”, dijeron los investigadores. “Este POC abusa de la vulnerabilidad de ejecución remota de código previa a la autenticación para ejecutar un comando con el método Runtime.exec de Java”, añadieron. El exploit PoC fue probado contra ServiceDesk Plus y Endpoint Central, y Horizon3 “esperan que este POC funcione sin modificaciones en muchos de los productos ManageEngine que comparten parte de su código base con ServiceDesk Plus o EndpointCentral.”

CVE-2022-47966 PoC exploit (Horizon3) Horizon3 ha publicado anteriormente código de explotación para otros fallos de seguridad críticos en varios productos diferentes, incluyendo: CVE-2022-28219, un fallo crítico en Zoho ManageEngine ADAudit Plus que permite a los atacantes comprometer cuentas de Active Directory, CVE-2022-1388, una vulnerabilidad crítica que permite la ejecución remota de código en dispositivos de red F5 BIG-IP, y CVE-2022-22972, un fallo crítico de omisión de autenticación en varios productos de VMware que puede permitir a los atacantes obtener privilegios de administrador. Ataques “spray and pray” La semana pasada, los investigadores de Horizon3 también advirtieron de una posible oleada de ataques tras la publicación del exploit PoC, ya que “la vulnerabilidad es fácil de explotar y una buena candidata para que los atacantes ‘rocíen y recen’ a través de Internet.” Encontraron miles de servidores ServiceDesk Plus y Endpoint Central sin parchear expuestos en línea a través de Shodan, con un estimado del 10% de todos los dispositivos detectados expuestos a ataques CVE-2022-47966 porque tienen SAML habilitado. Aunque no hay informes de ataques que aprovechen esta vulnerabilidad y no hay intentos de explotarla, es probable que los actores de amenazas se muevan rápidamente para desarrollar exploits RCE personalizados basados en el código PoC de Horizon3. En los últimos años, grupos de amenazas con motivaciones financieras y respaldados por el Estado han atacado fuertemente los servidores de Zoho ManageEngine. Por ejemplo, los actores de amenazas también vendieron el acceso a las redes de las organizaciones violadas en foros de ciberdelincuentes después de comprometer las instancias de Desktop Central expuestas a Internet en julio de 2020. Entre agosto y octubre de 2021, fueron el objetivo de una campaña orquestada por ciberdelincuentes nacionales con tácticas, técnicas y procedimientos (TTP) similares a los del grupo de hacking chino APT27. Tras estos y otros ataques dirigidos a ManageEngine, la CISA y el FBI emitieron dos avisos conjuntos (Alert (AA21-259A), Alert (AA21-336A)) para advertir de los atacantes respaldados por el Estado que aprovechan los errores de ManageEngine para entrar por la puerta trasera en organizaciones de infraestructuras críticas. |