“Se han revelado vulnerabilidades de seguridad en los routers Netcomm y TP-Link, algunas de las cuales podrían utilizarse como arma para lograr la ejecución remota de código.

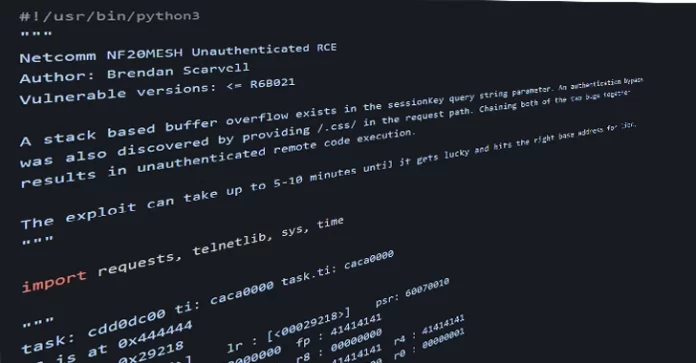

Los fallos, rastreados como CVE-2022-4873 y CVE-2022-4874, se refieren a un caso de desbordamiento de búfer basado en pila y desviación de autenticación, e impactan en los modelos de routers Netcomm NF20MESH, NF20 y NL1902 que ejecutan versiones de firmware anteriores a R6B035.

“Las dos vulnerabilidades, cuando se encadenan, permiten a un atacante remoto no autenticado ejecutar código arbitrario”, dijo el Centro de Coordinación CERT (CERT/CC) en un aviso publicado el martes.

“El atacante puede primero obtener acceso no autorizado a los dispositivos afectados, y luego utilizar esos puntos de entrada para obtener acceso a otras redes o comprometer la disponibilidad, integridad o confidencialidad de los datos que se transmiten desde la red interna”.

Se atribuye al investigador de seguridad Brendan Scarvell el descubrimiento y notificación de los problemas en octubre de 2022.

En un hecho relacionado, CERT/CC también detalló dos vulnerabilidades de seguridad sin parchear que afectan a los routers TP-Link WR710N-V1-151022 y Archer-C5-V2-160201 y que podrían conducir a la divulgación de información (CVE-2022-4499) y a la ejecución remota de código (CVE-2022-4498).

CVE-2022-4499 es también un ataque de canal lateral dirigido a una función utilizada para validar las credenciales introducidas. “Al medir el tiempo de respuesta del proceso vulnerable, cada byte de las cadenas de nombre de usuario y contraseña puede ser más fácil de adivinar”, afirma CERT/CC.

El investigador de Microsoft James Hull ha sido reconocido por revelar los dos fallos. The Hacker News se ha puesto en contacto con TP-Link para pedirle un comentario, y actualizan la historia si reciben respuesta.

Fuente: thehackernews.com