Los expertos de Qualys detectaron una nueva campaña de malware que difundía un troyano de acceso remoto llamado BitRAT utilizando información confidencial robada de un banco como señuelo en mensajes de phishing.

BitRAT es una amenaza relativamente nueva anunciada en foros y mercados clandestinos desde febrero de 2021, se ofrece por $20.

El RAT tiene las siguientes capacidades:

Exfiltración de datos

Ejecución de payloads con bypass.

DDoS

Registro de teclas

Grabación de cámara web y micrófono

robo de credenciales

Minería Monero

Ejecutar tareas para procesos, archivos, software, etc.

Mientras investigaban múltiples señuelos para BitRAT, los investigadores descubrieron que un actor de amenazas había secuestrado la infraestructura de TI de un banco cooperativo colombiano y probablemente obtuvo acceso a los datos de los clientes.

Luego, los atacantes usan señuelos que contienen datos confidenciales del banco para engañar a las víctimas para que instalen el malware.

Los investigadores descubrieron que los atacantes tenían acceso a una base de datos que contenía 4.180.777 filas de datos confidenciales de los clientes, incluidos los números de cédula (identificación nacional colombiana), direcciones de correo electrónico, números de teléfono, nombres de clientes, registros de pago, salario, dirección, etc.

Los actores de la amenaza exportaron los datos en documentos maliciosos de Excel armados y los usaron en correos electrónicos de phishing diseñados para engañar a los destinatarios para que abrieran el archivo.

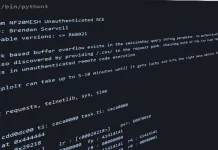

Al abrir el archivo y habilitar la macro, se descarga y ejecuta una carga útil de DLL de segunda etapa. La DLL de segunda etapa usa varias técnicas anti-depuración, recupera y ejecuta BitRAT en el host comprometido.

Señuelo de datos bancarios de BitRAT

“Excel contiene una macro altamente ofuscada que arrojará una carga útil inf y la ejecutará. La carga útil .inf se segmenta en cientos de matrices en la macro. La rutina de desofuscación realiza operaciones aritméticas en estos arreglos para reconstruir la carga útil. Luego, la macro escribe la carga útil en temp y la ejecuta a través de advpack.dll”. lee el análisis publicado por los expertos. “El archivo .inf contiene una carga útil dll de segunda etapa codificada en hexadecimal que se decodifica a través de certutil, se escribe en %temp%\ y se ejecuta mediante rundll32. Luego, los archivos temporales se eliminan”.

Las muestras ofuscadas del cargador BitRAT se alojaron en un repositorio de GitHub que se creó a mediados de noviembre de 2022.

Las muestras del cargador BitRAT se ofuscan a través de DeepSea. Los expertos informaron que la muestra de BitRAT está integrada en los cargadores y está ofuscada a través de SmartAssembly. El cargador decodifica el binario y lo carga reflexivamente.

“Comercial listo para usar. Los RAT han estado evolucionando su metodología para propagarse e infectar a sus víctimas”. concluye el informe. “También han aumentado el uso de infraestructuras legítimas para alojar sus cargas útiles y los defensores deben dar cuenta de ello”.

Los RAT han ido evolucionando su metodología para propagarse e infectar a sus víctimas. También han aumentado el uso de infraestructuras legítimas para alojar sus cargas útiles y los defensores deben dar cuenta de ello. En la Unidad de Investigación de Amenazas de Qualys continuaremos monitoreando y documentando tales amenazas para comprender sus TTP en evolución.

Fuente: securityaffairs.com