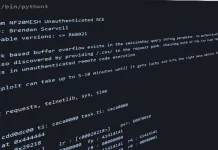

Una de las dos fallas de seguridad a las que apuntan los exploits de ProxyNotShell, la vulnerabilidad CVE-2022-41082 RCE, no se ha reparado en más de 60.000 servidores de Microsoft Exchange y, como resultado, están expuestos en línea.

Otro defecto que está en cuestión ha sido rastreado como CVE-2022-41080. Los actores de amenazas emplearon una serie de ataques dirigidos para explotar las vulnerabilidades de día cero de ProxyNotShell reveladas por primera vez en septiembre.

Se ha informado que casi 70.000 servidores de Microsoft Exchange están en riesgo de ataques proxyNotShell, de acuerdo con un tweet reciente de investigadores de seguridad de la Fundación Shadowserver.

Según datos recientes, el 2 de enero se detectaron 60.865 servidores Exchange como vulnerables, y este recuento es una cifra menor que se redujo de 83.946 a mediados de diciembre.

Versiones de Exchange vulnerables

Como término colectivo, ProxyNotShell es la combinación de estos dos errores de seguridad. Aparte de esto, se ha descubierto que estos defectos afectan al servidor de Exchange:

2013

2016

2019

El encabezado x_owa_version fue la base para la evaluación de los expertos. A continuación, se enumeran las versiones de Exchange que son vulnerables a estos defectos (CVE-2022-41080/CVE-2022-41082):

2019

15.2.1118.15 – 15.2.1118.7 <– coincidencia estricta de los 4 números requeridos

15.2.986.30 – 15.2.986.5 <– coincidencia estricta de los 4 números requeridos

15.2.922.27 – 15.2.196.0 (cualquier versión menor o igual a 15.2.922)

(se requiere una coincidencia más flexible de los primeros 3 números)

2016

15.1.2507.13 – 15.1.2507.6 <– coincidencia estricta de los 4 números requeridos

15.1.2375.32 – 15.1.2375.7 <– coincidencia estricta de los 4 números requeridos

15.1.2308.27 – 15.1.225.16 (cualquier versión menor o igual que 15.1.2308)

(se requiere una coincidencia más flexible de los primeros 3 números)

2013

15.0.1497.31 – 15.0.1497.2 <– coincidencia estricta de los 4 números requeridos

15.0.1473.6 – 15.0.516.32 (cualquier versión menor o igual a 15.0.1473)

(se requiere una coincidencia más flexible de los primeros 3 números)

Los atacantes pueden usar esta vulnerabilidad para aumentar los privilegios en los servidores comprometidos y también pueden terminar ejecutando código arbitrario de forma remota.

Recomendación

Durante el martes de parches de noviembre de 2022, Microsoft lanzó actualizaciones de seguridad que abordaron las fallas para resolverlas. Durante el mes de septiembre, GreyNoise, una empresa que brinda inteligencia de amenazas ha estado monitoreando de cerca la explotación en curso de ProxyNotShell.

Como medida de seguridad, se recomienda que aplique los parches de seguridad ProxyNotShell de Microsoft lanzados en noviembre. Esto asegurará que sus servidores de Exchange permanezcan protegidos contra ataques entrantes.

La empresa también proporcionó un plan de mitigación, pero los atacantes pueden eludir esas medidas. En resumen, los únicos servidores que están a salvo de compromisos son aquellos que están completamente parcheados.

Fuente: gbhackers.com